AVG Anti-Virus free for Linuxの設定方法

CentOS7へAVG アンチウイルス無料版 for Linuxをインストールし設定しました。

本サイト内のCentOSの無料ウィルス対策ソフトの設定方法を記載したページ

CentOS7

CentOS6

※自宅サーバ用無料UTM

AVG アンチウイルス無料版 for Linuxの特長は以下です。

・無料

リアルタイムスキャンにfanotifyを使用する場合、インストールから

リアルタイムスキャンの設定まで5分かかりません。

無料のLinux用ウィルス対策ソフトについて

CentOS7でSophos Anti-Virus for Linux (Free Edition)、ClamAV、

COMODO AntiVirus、AVG Anti-Virusをインストールし比較しましたが、

2015年7月現在、一番良いと思うのは個人向けは無料のSophos

Anti-Virus for Linux (Free Edition)です。次はAVGかと思います。

また一般的によくインストールされているのはClamAVかなと思います。

唯一コントロールパネルの有るCOMODOはWindowsからの移行のユーザーから

見れば使いやすいと思うのですがfanotifyでの(サブディレクトリも)

リアルタイムスキャン方法が分かりませんでした。普通に設定コンフィグには

redirFSかfonotifyかを選択する項目が有るので、出来るかと思います。

企業でLinuxサーバを運用するならばトレンドマイクロのServerProtect等の

有料ウィルス対策ソフトが良いかと思います。

またClamAVは関連パッケージが豊富です。

また、自宅でシステムを構築している(複数のサーバが有る)場合は併用して

自宅サーバの場合無料で使用可能なsophosの無料UTMを手前に置く

のも良いかもしれませんね。

本ページの目次

avgctl

AVGの基本的な操作

AVGのバージョンや、次のウィルスアップデート時間、

リアルタイムスキャンの状態などが表示されます。

AVGやコンポーネントの起動

AVGやコンポーネントの停止

AVGやコンポーネントの再起動

avgcfgctl

コンフィグの表示や設定

コンフィグの表示

xml形式でコンフィグを表示

avgscan

スキャンを実施する。

例 avgscan /

例 avgscan /home -x /olduser1 -x /olduser2

avgupdate

ウィルスデータベースのアップデート

avgvvctl

AVG Virus Vaultの操作

avgdiag

問題報告用のレポート作成

avgevtlog

AVGのイベントログの確認

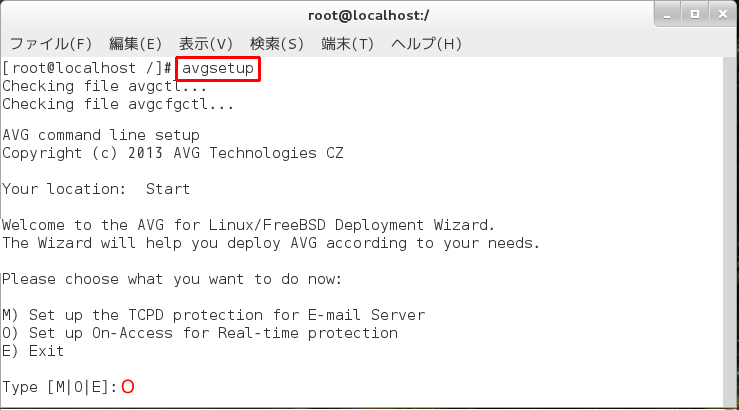

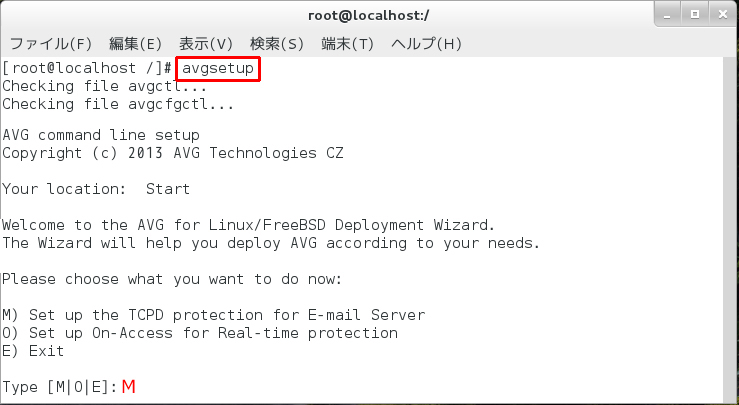

avgsetup

対話形式でのコンフィグ作成。リアルタイムスキャン(オンアクセスデーモン)

やメールサーバ用スキャン(TCPDプロテクト)を対話形式で設定できます。

正確にはman avgscanを参照して下さい。

avgscanのオプション一覧

スキャンからパスを除外します。複数の--excludeオプションを指定することができます。

※/sysと/procは常に除外されます。

指定された拡張子を持つファイルをスキャンします。複数の--extオプションを

入力することができます。--noextとの併用はできません。

指定された拡張子を持つファイルを除外します。複数の--noextオプションを

入力することができます。--extとの併用はできません

Windowsのシステムディレクトリについて。

再帰的にチェックする最大値。デフォルト値は16384。

内部のアーカイブをスキャンする。

アーカイブを再帰的にチェックする最大値。デフォルト値は40。

アーカイブから抽出された最大ファイルサイズ。デフォルト値は268435456Byte

アーカイブ内のスキャンされたファイルの最大数。

デフォルト値は50000。

パスワード保護されたファイルを報告します。--arcで使用してください。

アーカイブボム(膨大なファイルや複数の同一ファイルを高圧縮した、小さな

サイズのアーカイブ)を報告します。デフォルトでオンです。--arcで使用して

ください。無効にするには--no-arcbombswオプションを指定します。

自動的に感染したオブジェクトを治します。

自動的に感染したオブジェクトを削除します。

自動的に感染したオブジェクトを隔離します。

削除によって治る場合、感染オブジェクトをバックアップします。

ヒューリスティックスキャン(未知のウイルスに対するスキャン。パターンの照会では

なくウイルスに特徴的な挙動の有無を調べる方法)を使用する。デフォルトでオン。

無効にするには--no-heurオプションを指定します。

不審なプログラムをスキャンします。デフォルトでオン。

無効にするには--no-pupオプションを指定します。

不審なプログラムの拡張セットをスキャンします。

cookieをスキャンします。

隠された拡張子を認識します。

マクロを含むドキュメントを報告します。

クリーンなファイルも報告します。

メディアファイルはスキャンしません。

パラノイドモードを有効にします。偏執的に調べる場合(笑)。危険の少ない

マルウェアと、より多くの時間がかかるアルゴリズムをスキャンします。

指定されたデバイスファイルのスキャンブートセクタは省略する。

特殊なファイルシステムをスキャン。/procや/sysなど。

指定したファイルにスキャンレポートを保存します。

与えられたファイルに指定されたスキャンファイルパス。

パスは1行である必要があります。

詳細モード。複数の-dオプションは、冗長性を高める。

最大3つのオプションが許可。

オブジェクトスキャンエラーを報告しない。

ヘルプを表示します。

バージョンを表示します。

ターミナルユーザーインタフェースを使用する。

Windowsのレジストリをスキャンします。

返り値の一覧

0 エラー無し

1 テストはユーザーにより中断されました。

2 テスト中に何らかのエラー。例えばファイルを開けないなど。

3 スキャン中に警告がでました。

4 不審なプログラムが検出されました。

5 ウイルスが検出されました。

6 パスワードで保護されたアーカイブ

7 隠された拡張子を持つファイル

8 マクロを含むドキュメント

9 アーカイブボム(膨大なファイルや複数の同一ファイルを高圧縮した、

小さなサイズのアーカイブ)

10 cookieです。

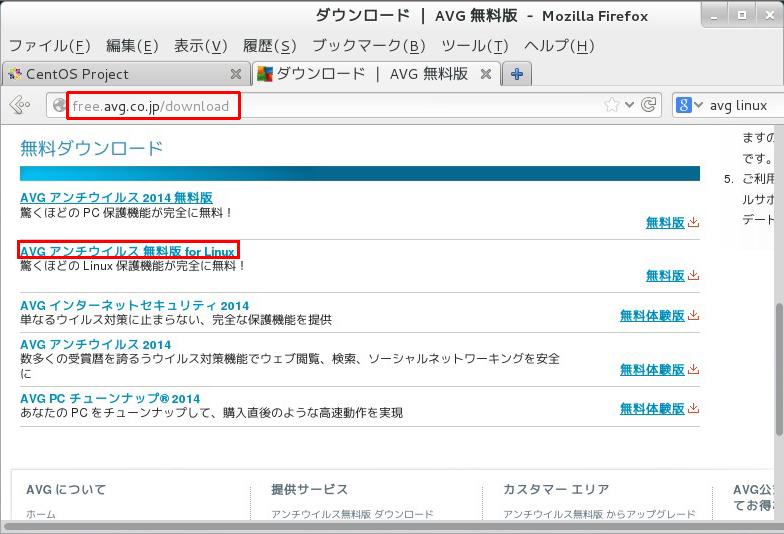

まず、CentOSのFirefoxでAVG ダウンロード 無料版 全製品や

AVG 無料ダウンロードへアクセスします。

コマンドラインでダウンロードする場合は、wgetやrpmコマンド、またWindowsで

ダウンロードでも良いですね。

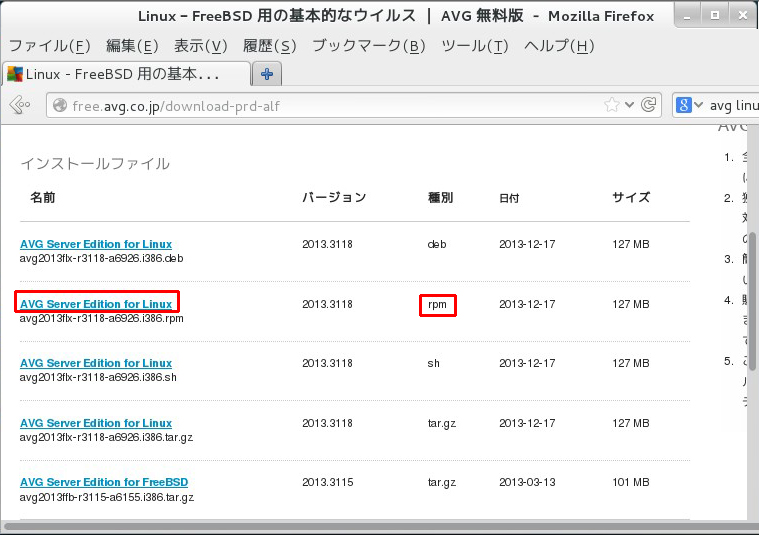

「AVG Server Edition for Linux」(rpm)をクリックします。

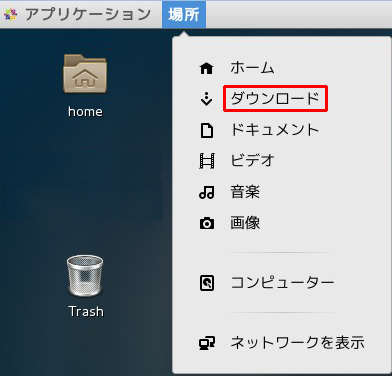

ダウンロードしたファイルは「場所」→「ダウンロード」に有ります。

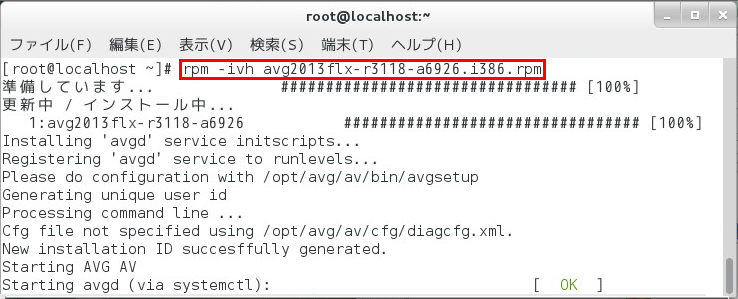

ダウンロードしたAVGをインストールします。

正しくインストール出来ました。

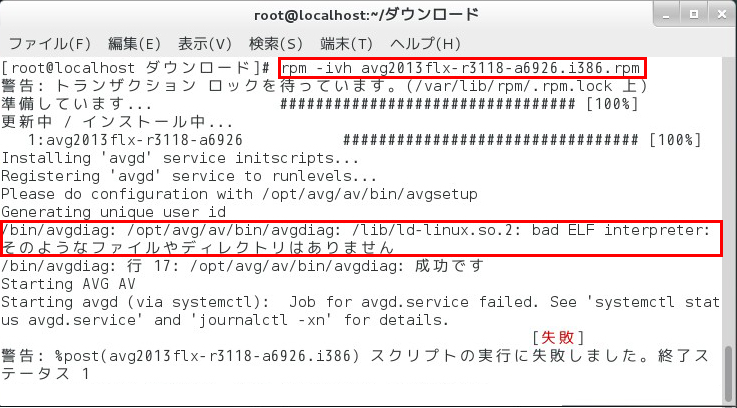

※もし「ld-linux.so.2」が無い場合は「/bin/avgdiag: /opt/avg/av/bin

/avgdiag: /lib/ld-linux.so.2: bad ELF interpreter: そのようなファイルや

ディレクトリはありません」となりインストール出来ません。

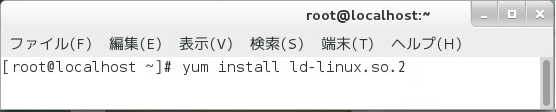

その際はld-linux.so.2をインストールしてから再度試行しましょう。

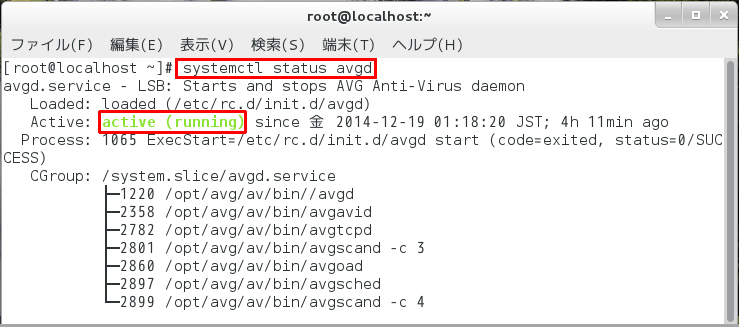

AVGのインストール後、正しく稼働していることを確認します。

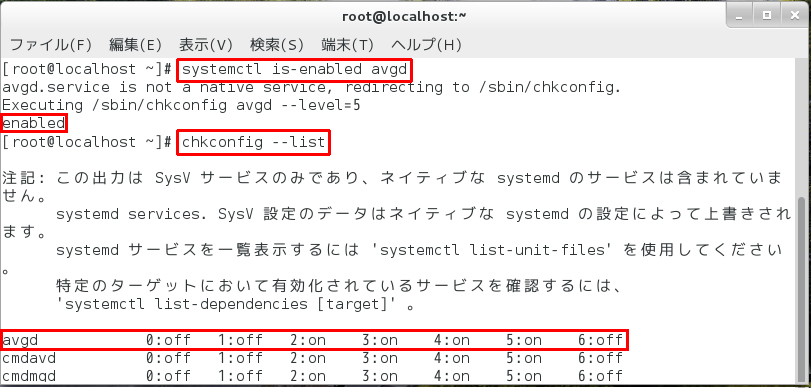

自動起動について

自動起動しているかの確認をします。

enabled

※自動起動させるには

※自動起動の停止は

自動起動しているかどうか、ユニットの一覧表で見る場合は以下。

全ユニットの一覧表は、

で、「systemctl is-enabled avgd」を実行すると

「avgd.service is not a native service, redirecting to /sbin/chkconfig.

Executing /sbin/chkconfig avgd --level=5」と表示されてリダイレクトされ

「enabled」と正しく表示されました。

※ネイティブのsystemdサービスでは無いので、従来の

「chkconfig --list」でも表示させることが可能です。

ログについて

また、AVGに関するログの表示は以下です。

journalctl -u avgd

journalctl -r ※新しい順

avgevtlog

/var/log/messages ※catやtail -10などで確認しましょう。

/opt/avg/av/log/0 ※oadなど個々のログ。

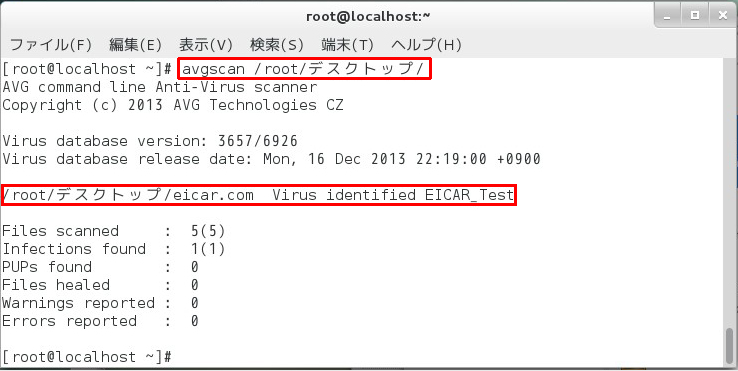

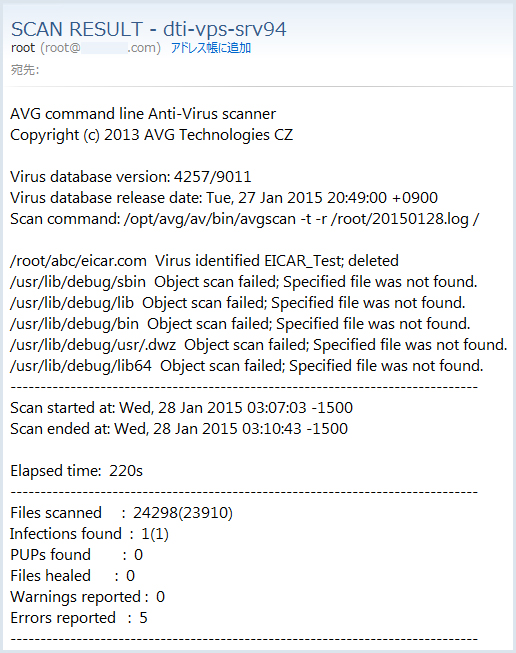

ウィルス検知確認

テストウィルスファイル「eicar.com」をダウンロードします。

スキャンを行いました。

※ウィルス発見時自動削除する場合

ウィルス発見時の動作等々、avgscanのオプションは

avgscan -h、man avgscanに載っています。

※除外ディレクトリは-xで指定します。

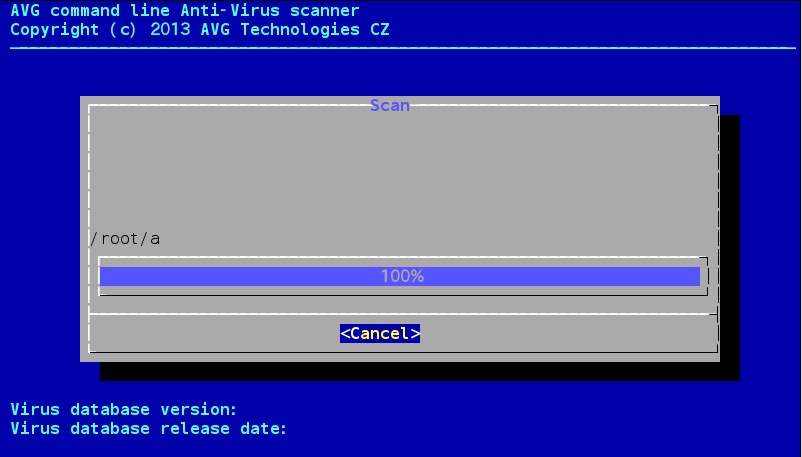

ターミナルユーザーインタフェースについて

また、ターミナルユーザーインタフェースを使用する場合は-Tまたは--tuiです。

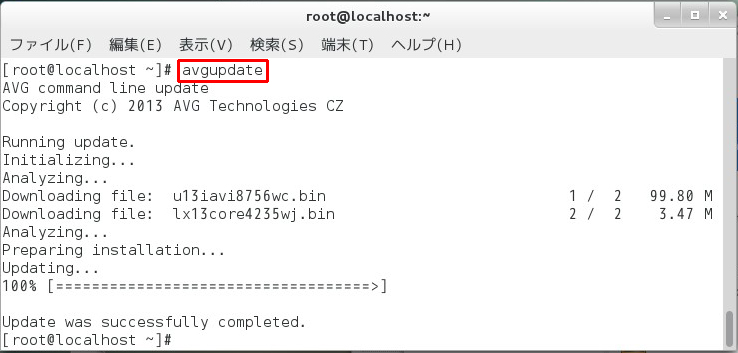

アップデート

アップデートを行いました。

次回の自動アップデート時刻は「avgctl --stat-all」などで表示できます。

プロキシを使用している場合は、「avgcfgctl-w」コマンドにて以下の項目を

編集します。「avgcfgctl-w」コマンドの使用方法は本ページ下部に記載しています。

プログラムのアップデートに関する設定項目は以下かと思います。

ウィルスデータベースのアップデートに関する設定項目は以下かと思います。

■スキャンログ格納ディレクトリを作成

■スクリプト名は適当にavg-scan.shとしました。

※/proc、/sysは自動的に除外されます。その他avgscanのオプションは

man avgscanや前項のavgscanのオプション一覧を参照して下さい。

一度スクリプトを実行してみて、正しくメール受信出来ることを確認します。

また今後、翌日(翌週)3、4時頃にもメール受信することを確認し正しくクーロン、

スキャンが行えたことを確認しましょう。

./avg-scan.sh

1週間に1度スケジュールスキャンをする場合

1日に1度スケジュールスキャンをする場合

CentOS6と同一で殆ど何も記載されていません。

CentOS5のように「cron.dailyは4時2分に実行」では有りません。

1台の物理サーバ上で全仮想サーバが4時2分にスクリプトを実行すると

負荷がかかるため、などの理由。

[root@localhost /]# cat /etc/anacrontab

以上のデフォルト設定により日次、週次ともに(スケジュールスキャンが)

午前3時〜4時の間に実行されるかと思います。

実行時刻をランダムでは無く、固定するにはcronie-noanacronを

インストールして使用する感じかと思います。

翌日頃に、スケジュール通り実行されたかと、正しく実行されログが保管されたを

確認しましょう。

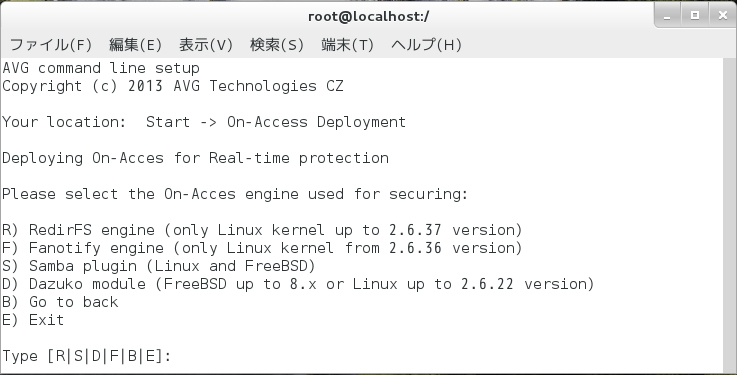

以前、CentOS5や6でリアルタイムスキャンによく使用されていたRedirFS、Dazukoは

収束しており、現在はLinux 2.6.36以降のカーネルに最初から入っているfanotify

(filesystem wide access notification)を利用してのリアルタイムスキャンが

多くなっていっています。

IPAのサイトにdnotify・inotify・fsnotify・fanotifyの説明が有りました。

AVGはRedirFSはLinux 2.6.37まで、DazukoはLinux 2.6.22まで使用可能です。

fanotifyの入っているLinux 2.6.36のリリースは2010年10月20日ですので

CentOS5.6や6.0のリリース前ですね。今回のCentOS7は3.10.0-123でした。

Linux localhost.localdomain 3.10.0-123.el7.x86_64 #1 SMP Mon Jun 30

12:09:22 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux

ServerProtect for LinuxはKHMでしょうか。

Linuxの無料のウィルス対策ソフトで言うと2015年7月現在、オンアクセススキャン時に

利用するモジュールは以下です。

また、AVGではdarwinも指定できます。appleのUNIXカーネルのことかと思います。

※RedirFS、Dazukoのインストール方法やfanotifyについての説明、それらの設定方法

※RedirFS、Dazuko、fanotifyの各設定値なども載っています。

(a) fanotifyを利用する場合

※ServersMan@VPSのCentOS7ではfanotifyでのリアルタイムスキャン

(オンアクセススキャン)は出来ませんでした。

[root@dti-vps-srv94]# avgsetup

F) Fanotify engine (only Linux kernel from 2.6.36 version)

Type [R|S|D|F|B|E]: F

Your kernel 2.6.32-042stab092.2 is not compatible with the fanotify engine.

[root@dti-vps-srv94]# uname -a

Linux dti-vps-srv94 2.6.32-042stab092.2 #1 SMP Tue Jul 8 10:35:55 MSK 2014 x86_64 x86_64 x86_64 GNU/Linux

※avgsetup時のfanotifyの警告自体はunameでカーネルのバージョンを

見ているだけですので以下の方法で消す(設定を進める)ことは出来ます。

uname -r でのカーネルの表示の変更方法

uname -r

2.6.32-042stab092.2

/bin/unameをリネームするか/binディレクトリ以外に退避する

mv /bin/uname /bin/uname-true

vi /bin/uname

echo 3.10.0-123.20.1.el7.x86_64

uname -r

3.10.0-123.20.1.el7.x86_64

偽装できました。

avgsetupでfanotifyを選択出来ました。

/boot/config-***を開き、以下となっているか確認します。

4567行目と4568行目に記載が有りました。

また、SELinuxは有効のままで問題ないかと思います。

ClamAVの時はfanotifyを使用する場合はSELinuxを無効にするか

ポリシーを作成するかになるかと思います。

ここまで終了すれば、本ページの「(d) 上記モジュール設定完了後の設定」

へ進んで下さい。

(b) RedirFSを使用する場合

RedirFSは、Redirecting FileSystemの略です。

RedirFS自体が昔のモジュールであるためCentOS7では不可です。

CentOS6などでは選択肢に入るかと思います。

RedirFSが使用できるのはLinux 2.6.37までです。

Linux 2.6.25〜2.6.37で有ればRedirFSで良いかと思います。

RedirFSにてredirfsとavfltを

ダウンロードします。

ここまで終了すれば、本ページの「(d) 上記モジュール設定完了後の設定」

へ進んで下さい。

(c) dazukoFSを使用する場合

dazukoはDateizugriffskontrolle(ファイルアクセスコントール)の略です。

dazukoやdazukoFS自体が昔のモジュールであるためCentOS7では不可です。

CentOS6などでは選択肢に入るかと思います。

DazukoはLinux 2.6.22まで使用可能です。

DazukoにてdazukoFSをダウンロードします。

など

ここまで終了すれば、以下の「(d) 上記モジュール設定完了後の設定」

へ進んで下さい。

(d) 上記モジュール設定完了後の設定

今回は、本項目の対話形式での設定コマンド「avgsetup」を使わず

次の項目から「avgcfgctl」で設定していく方法を説明します。

※今回は実施しませんが、「avgsetup」コマンドを使用することによって

対話形式でリアルタイムスキャン設定を行うことができます。

avgsetup

から操作を進めます。Sambaのプラグインの設定もこの画面から行えます。

今回は、上記の対話形式での設定コマンド「avgsetup」を使わず

「avgcfgctl」にて設定していく方法を以下から説明します。

AVGコマンドラインコンフィグコントローラで

OAD機能に関する設定値を確認します。

[root@localhost boot]# avgcfgctl | grep Oad

[root@localhost boot]# avgcfgctl | grep oad

最終行に「Default.setup.features.oad=true」と表示されているので問題無いですね。

OADで利用するモジュールを変更します。

初期設定ではfanotifyですので、fanotifyを利用する場合は

変更の必要はありません。

Default.oad.use=fanotify

・dazukoFSに変更する場合

・redirFSに変更する場合

使用しているモジュール(fanotify、RedirFS、dazukoFS)それぞれの

設定値の必要箇所を編集します。

リアルタイムスキャンを行うパスの入力方法は以下です。

avgcfgctl -w 'Default.oad.モジュール.paths.include=|/ディレクトリ名|/ディレクトリ名|'

以下のようにルートディレクトリをリアルタイムスキャン対象としました。

サービスを再起動しました。

するとフリーズし、VMwareをパワーオフし起動後にログインも不可となりました。

※CPU使用率が上昇し処理に時間がかかっているだけかもしれません。

darwinやdazukoでの初期設定に倣い、fanotifyで実施する際も除外フォルダ設定で

とした方が良いかもしれません。

編集後は「avgcfgctl | grep Oad」、「avgcfgctl | grep oad」にて

正しく編集完了したか見ておきましょう。

※書式は以下です。=でコンポーネントのみ、とすることが出来ます。

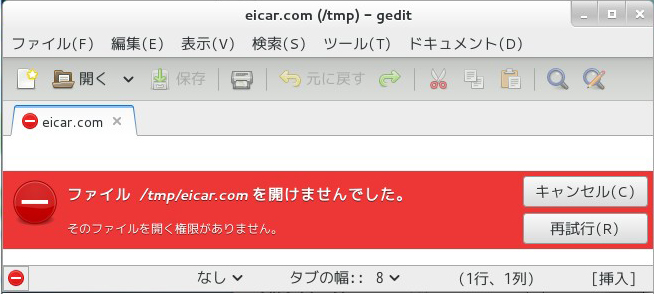

まず、/tmpディレクトリと/tmp/aディレクトリにテストウィルスファイル

「eicar.com」を置きました。

次に以下のように/tmpをリアルタイムスキャンに含める設定としました。

複数のディレクトリを記載する場合は

OADを再起動。

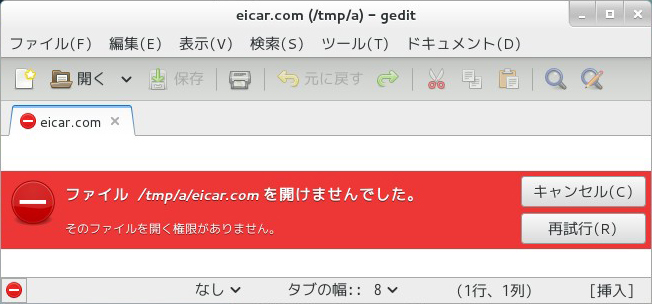

/tmpディレクトリのeicar.comを開きました。

「ファイル/tmp/eicar.comを開けませんでした。

そのファイルを開く権限がありません。」と表示されました。

/tmp/aディレクトリのeicar.comを開いたところ。

「ファイル/tmp/a/eicar.comを開けませんでした。

そのファイルを開く権限がありません。」と表示されました。

※オンアクセススキャンではなくTCPDでの、どれくらいのサブディレクトリの深さまで

再帰的にスキャンするかの設定は以下の箇所かもしれませんね。

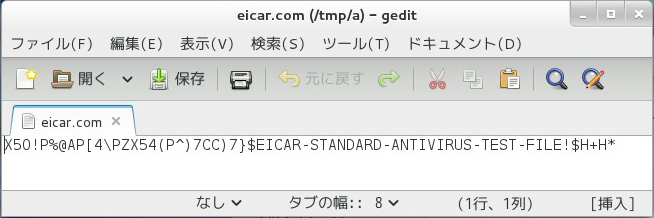

OADを停止。

/tmpディレクトリのeicar.comを開いたところ。

開くことが出来ました。

/tmp/aディレクトリのeicar.comを開いたところ。

開くことが出来ました。

対象ディレクトリをマウントします。

起動時からマウントさせておくには/etc/fstabに以下を記載します。

Redirecting FileSystem - Documentation

※今回は設定していません。

README.postfixやREADME.sendmailなどのファイルを参照し

設定を行います。

対話形式で設定を実施する場合はavgsetupコマンドから設定していきます。

※今回は設定していません。

※設定の詳細はREADME.antispamファイルを参照して下さい。

スパムアサシンとは迷惑メール対策ソフト(スパムフィルタリングプログラム)です。

spamassassinからダウンロードします。

デフォルト値は以下です。

[root@localhost av]# avgcfgctl | grep spam

以下のコマンドで変更していきます。

または

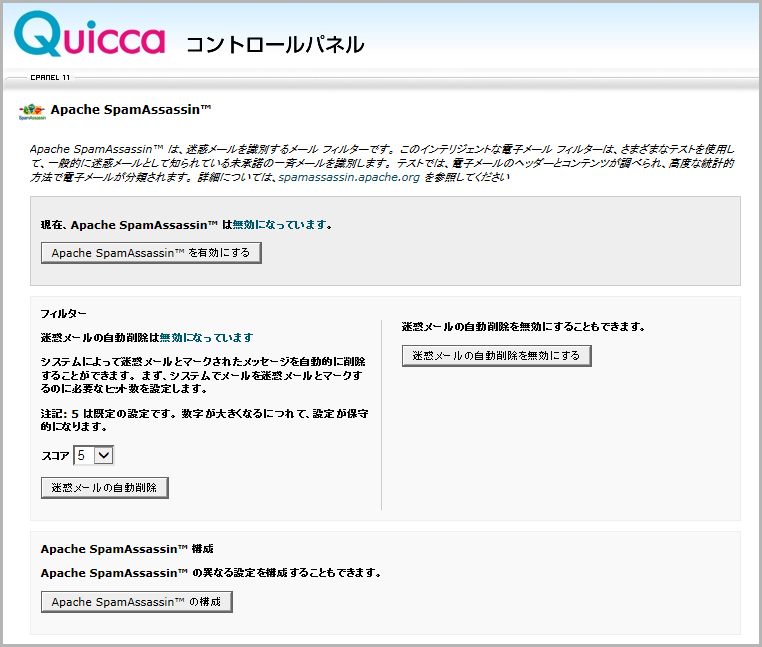

※あまり関連性は有りませんが、レンタルサーバ「クイッカ」のスパムアサシン設定項目に、

スパムアサシンについての分かりやすい説明が有りました。